V dnešním článku si rozebereme funkci Azure s názvem Podmíněný přístup, neboli Conditional Access. Díky této funkci budete více zabezpečení. Pomůže vám hlavně s ochranou identity – zabezpečením přihlašování do aplikací, prevencí hrozeb a tak dále.

Co je podmíněný přístup?

V době neustále se rozšiřujících funkcí, aplikací a možností je stále těžší zabezpečit ve firmě to nejdůležitější – její data. S tím vám pomůže Podmíněný přístup. Ten zajistí, že se k datům dostane jen ten, kdo k nim má práva, a jen tak, jak vy určíte – např. na speciálním zařízení nebo v dané lokalitě.

Běžný uživatel změnu skoro nepozná – proces přihlašování Podmíněného přístupu je intuitivní, jednoduchý – vaše data budou ovšem zabezpečena a jejich napadení bude mnohem těžší.

Podmíněný přístup vám například pomůže s tím, když se váš zaměstnanec chce dostat k datům, ale nemá prověřené své zařízení (např. antimalwarem). Podmíněný přístup vám umožní u takových zařízení např. snížit úroveň přístupu, nebo požadovat MFA – Multi-Factor Authentication, neboli Víceúrovňové ověřování.

Pomocí Podmíněného přístupu lze ochrany identity dosáhnout pomocí několika podmínek – např. při přihlašování, prevencí hrozeb či ochranou před neoprávněným přístupem.

Nastavení podmíněného přístupu

Nyní si ukážeme nastavení Podmíněného přístupu v Azure.

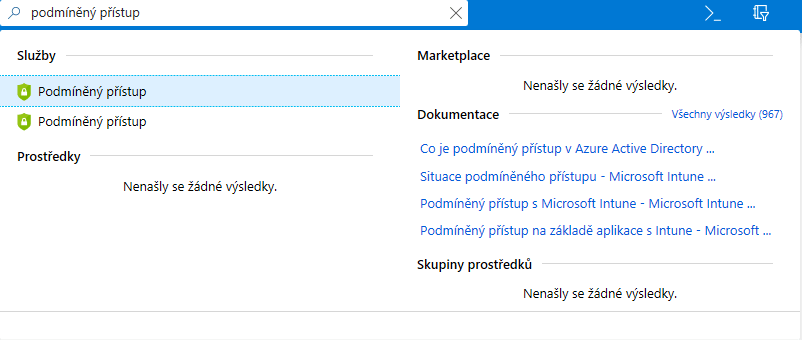

Nejdříve si v Azure najdeme Podmíněný přístup:

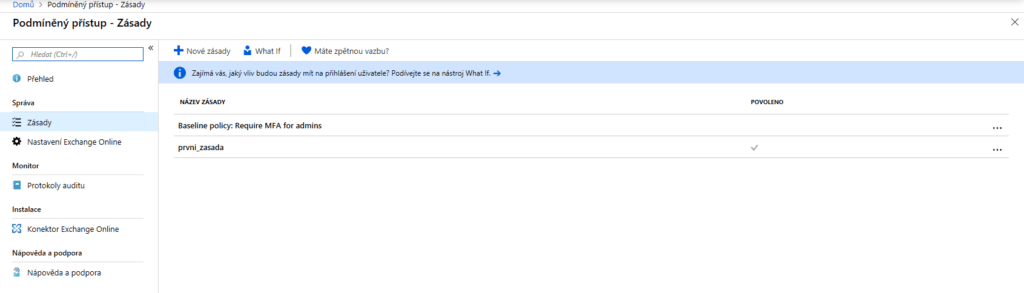

Záložka Podmíněno přístupu vypadá následovně:

Zde, pomocí tlačítka Nové zásady můžeme začít nastavovat Podmíněný přístup.

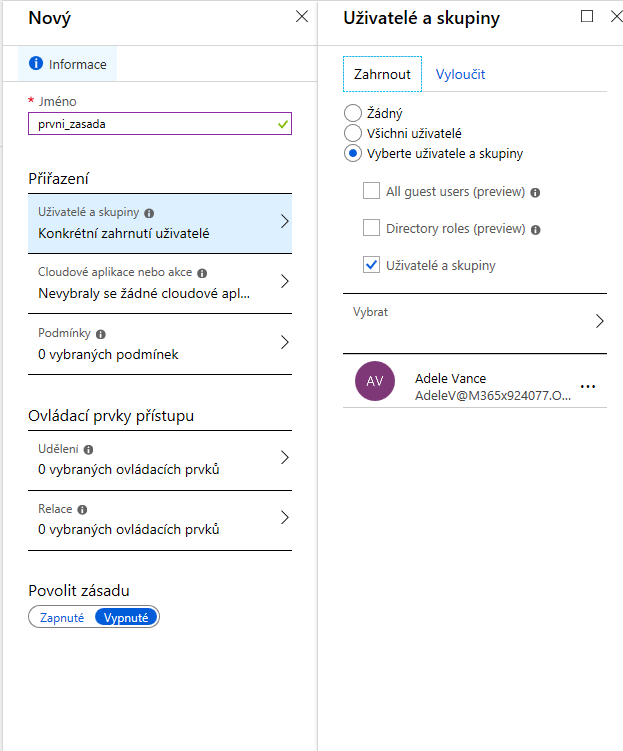

Tady si nejprve novou zásadu pojmenujeme a poté nastavíme. Začneme s uživateli. Zde můžeme zahrnout (nebo vyloučit) žádné, všechny nebo vybrané uživatele (či skupiny).

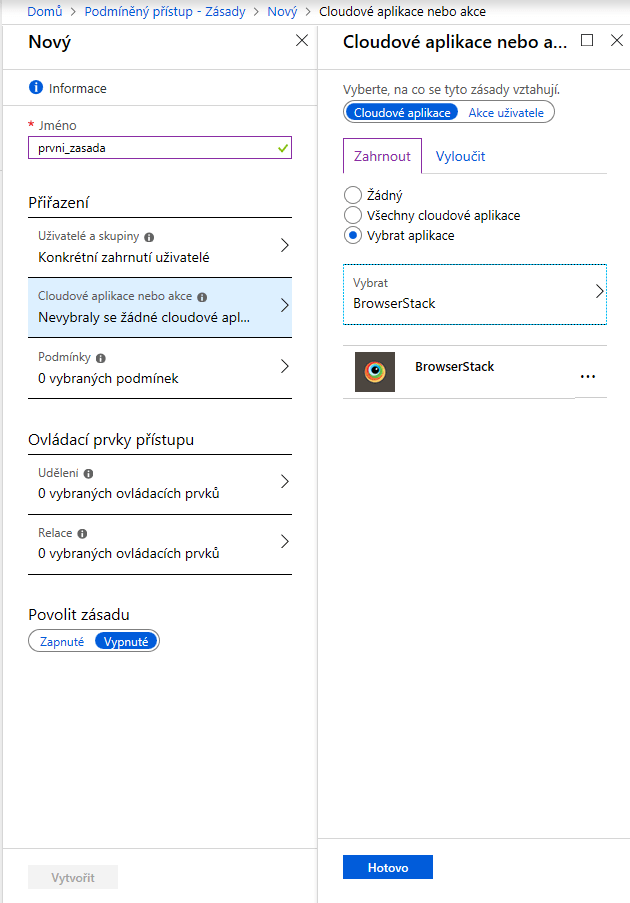

Po uživatelích nastavíme aplikace. Zde vybereme, pro jakou aplikaci chceme, aby naše zásada platila.

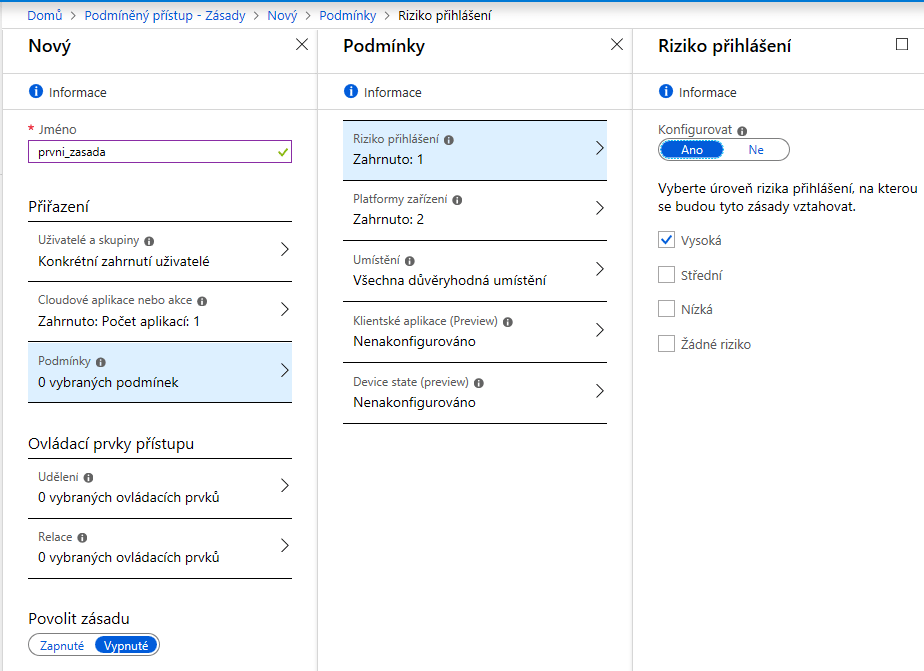

Po aplikacích následuje nastavení podmínek rizika. Na tomto místě vybereme, jak chceme Podmíněný přístup použít (např. na dané platformě, klientské aplikaci či při daném stavu zařízení).

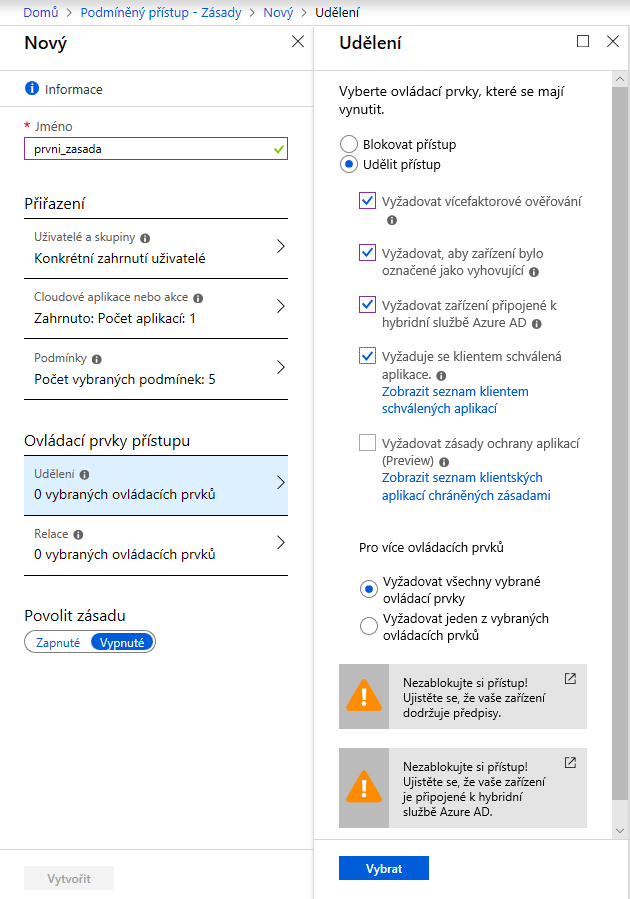

Po nastavení podmínek rizika nastavíme Udělení. To určí, zda chceme po uživateli požadovat např. více faktorové ověřování či schválenou aplikaci.

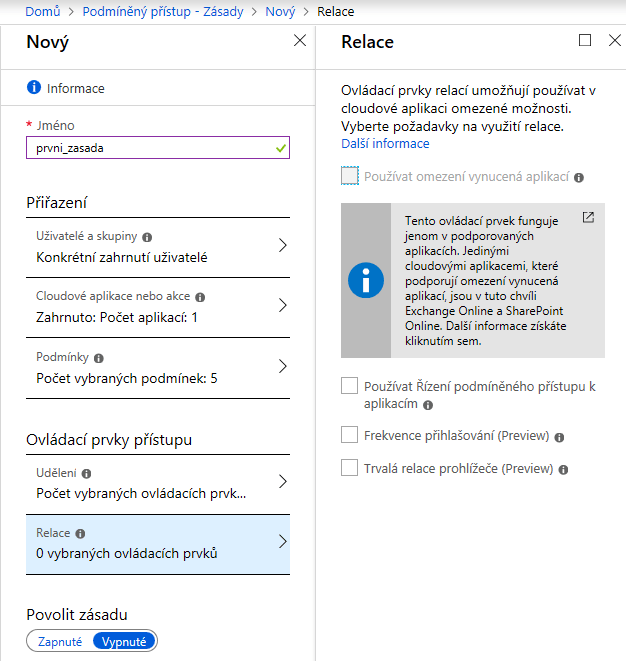

Když jsme hotovi s nastavením Udělení, nastavíme ještě Relace – a zásadu máme hotovou. Konečné nastavení vypadá následovně:

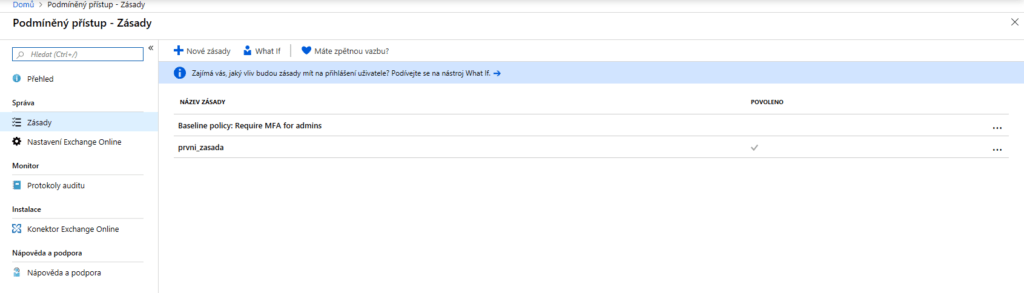

Když zásadu povolíme, ukáže se nám v záložce Podmíněného přístupu:

Dnes jsme se naučili pracovat s Podmíněným přístupem. Je jednoduché ho nastavit a pomůže vám se zabezpečením vašich dat.