Služba Azure Sentinel je inteligentní analýza bezpečnostních protokolů pro podniky. Díky jejím výkonným nástrojům pro hledání a dotazování najdete bezpečnostní hrozby napříč daty organizace. V tomto článku si ukážeme, jak službu nasadit a jak odhalit hrozby dřív, než způsobí škodu.

Pokud ještě nevíte, co je Azure Sentinel a k čemu by vám mohl být užitečný, určitě si nejprve přečtěte náš článek:

Návod

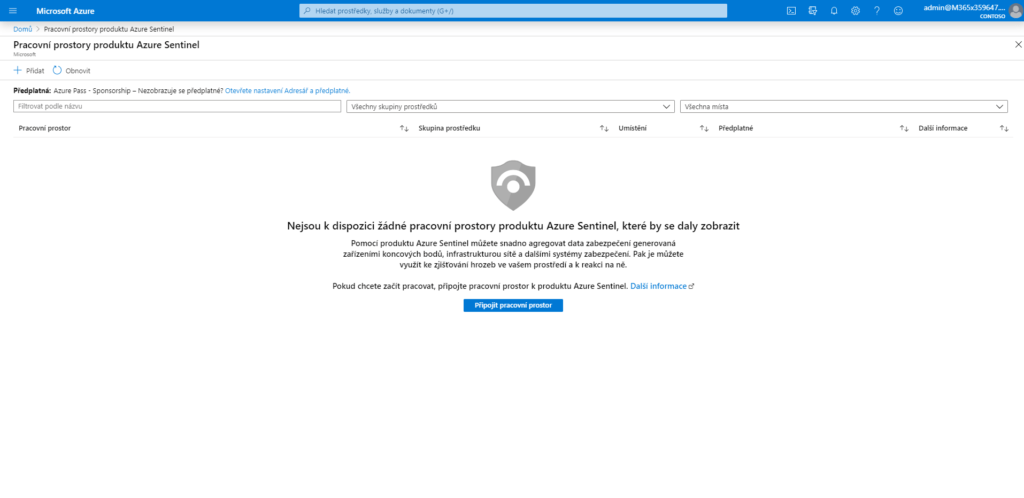

Poté, co se přihlásíte k portálu Azure, zadejte do vyhledávací lišty Azure Sentinel.

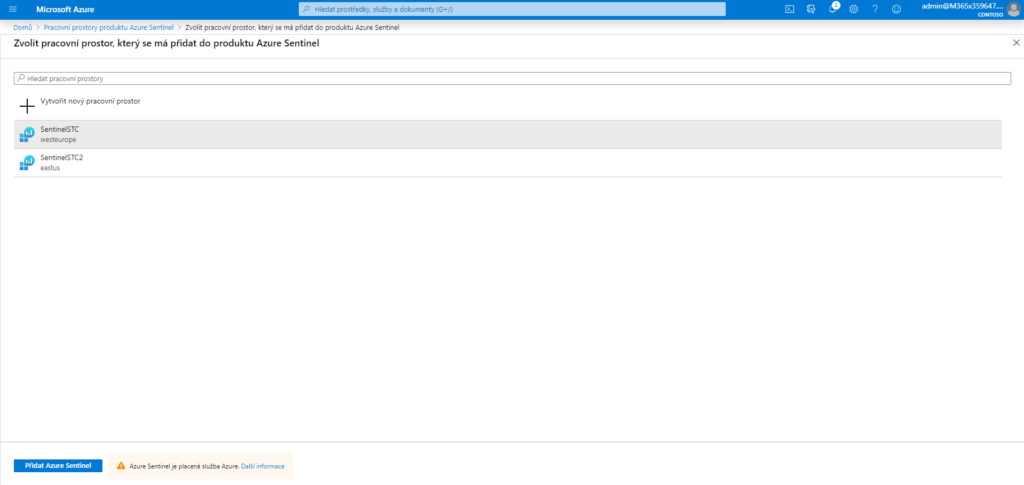

Volba pracovního prostoru

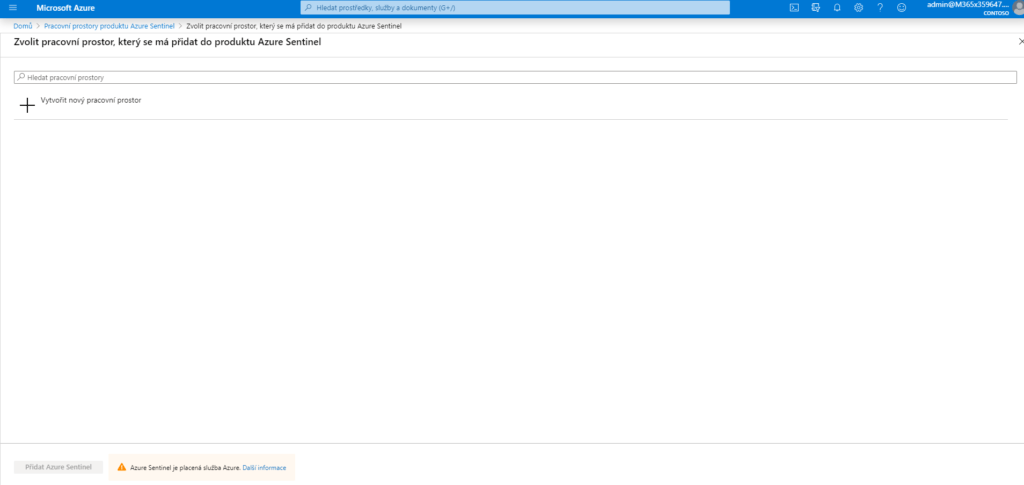

Nyní je nutné zvolit pracovní prostor, do kterého se přidá Azure Sentinel, nebo, pokud ještě nemáte žádný prostor vytvořený, klikněte na tlačítko Vytvořit nový pracovní prostor. V případě, že již máte nějaké pracovní prostory vytvořené, ale požadujete nové prostředí, zvolte tlačítko Přidat a poté Vytvořit nový pracovní prostor.

Vytvoření pracovního prostoru

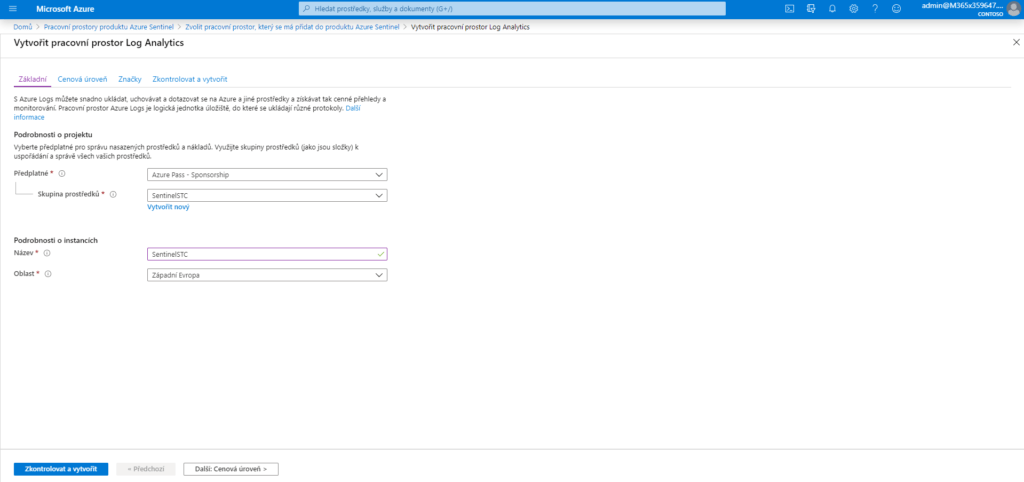

Pro vytvoření pracovního prostoru Log Analytics je nutné vybrat předplatné a zvolit či vytvořit skupinu prostředků (kolekce prostředku, které sdílejí stejné oprávnění a zásady). Dále je nutné zadat název pracovního prostoru a oblast, která je pro vás výhodná. Po vyplnění všech polí zvolte Zkontrolovat a vytvořit.

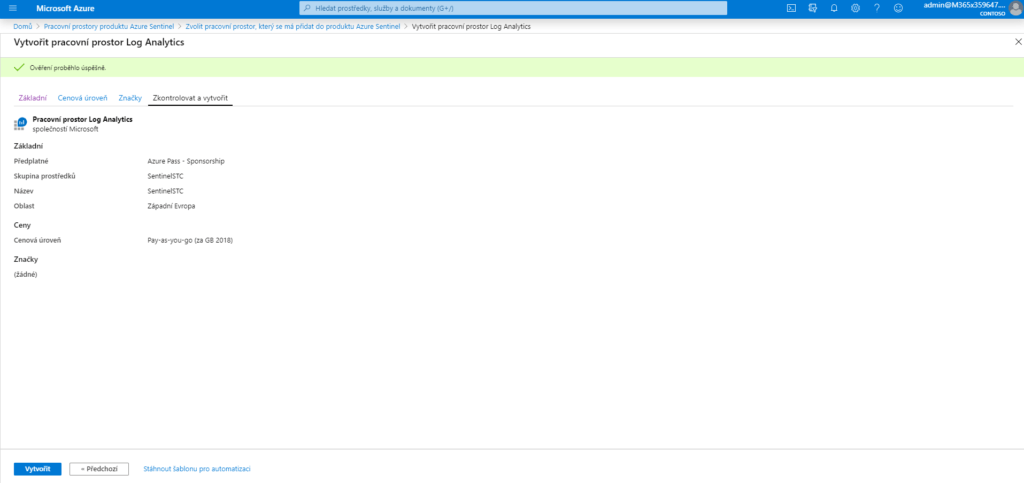

Po ověření dat klikněte na tlačítko Vytvořit.

Nyní vyberte pracovní prostor, který chcete použít.

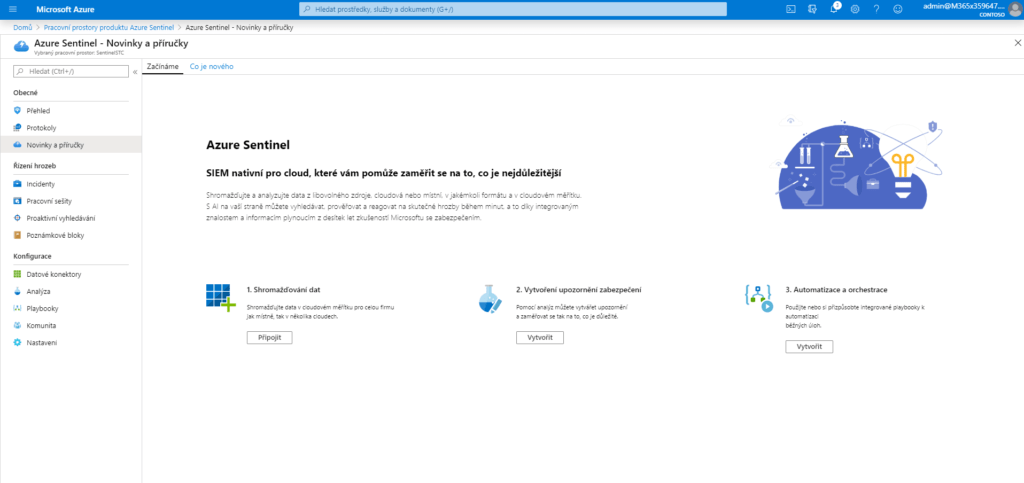

Nyní jste se úspěšně dostali do Azure Sentinel a můžete využívat jeho služeb.

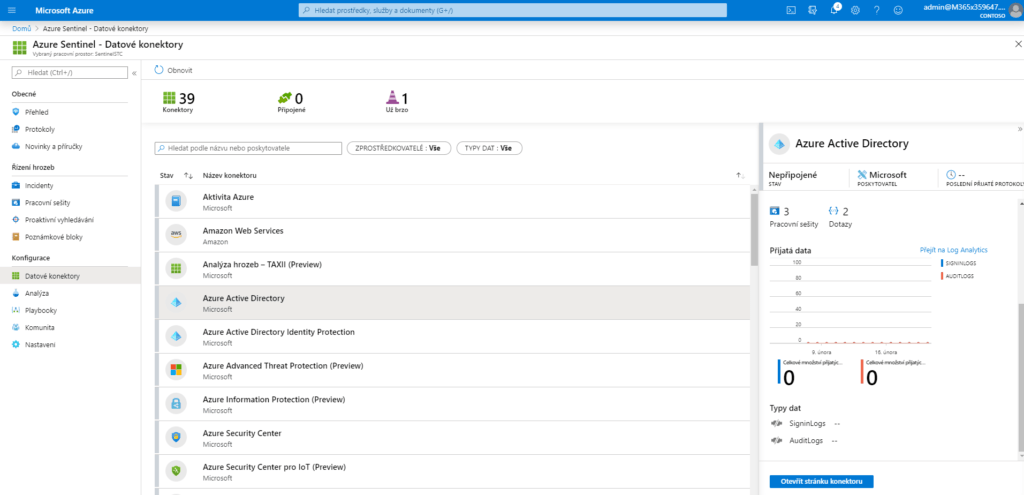

Azure Active Directory

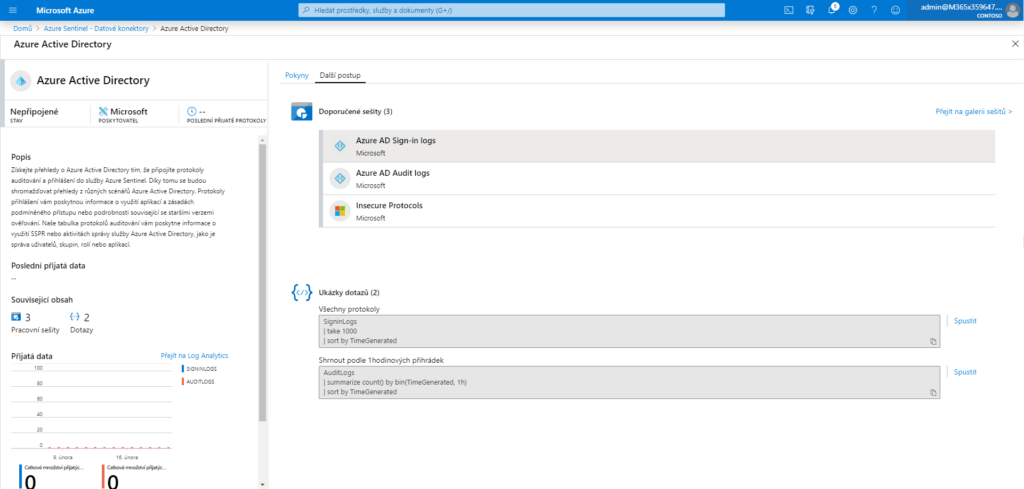

Aby bylo možné využívat služby Azure Sentinel, musíte ho nejdříve připojit ke zdrojům dat. V našem případě se budeme připojovat na AAD (později přidáme i další konektory) – proto vybereme Datové konektory a klikneme na Azure Active Directory.

Po kliknutí se nám zobrazí popis konektoru, jaký je pro něj dostupný počet sešitů, dotazů, či s jakými typy dat pracuje.

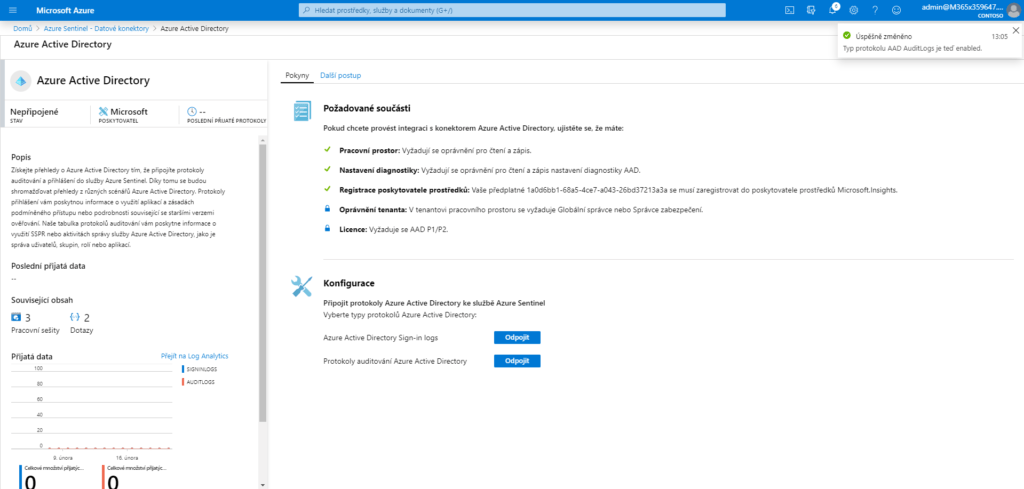

Po kliknutí na Otevřít stránku konektoru se nám otevře stránka konektoru. Zde můžeme vidět podrobnější popis konektoru, součásti, které bude potřebovat, či v sekci Konfigurace můžeme připojit naše data.

Po připojení může chvíli trvat, než dojde k synchronizaci. Po ní se zobrazí v grafu souhrn dat a stav připojení datových typů.

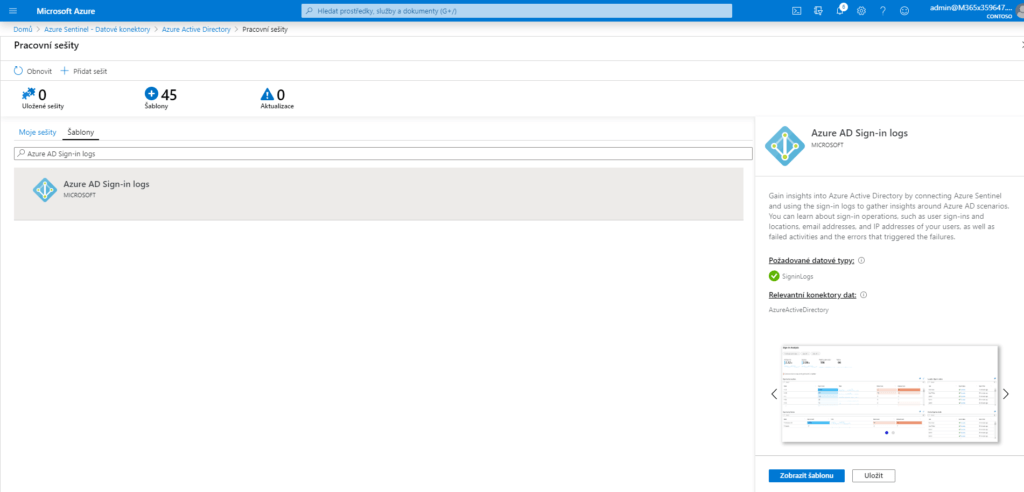

V sekci Další postup se vám objeví doporučené sešity a ukázky dotazů. Zde si můžete vybrat z doporučených sešitů. Každý obstarává něco jiného – proto má taky každý konektor sešity jiné.

Nyní jsme si jeden sešit vybrali a můžeme vidět jeho specifikace či zobrazit jeho šablonu.

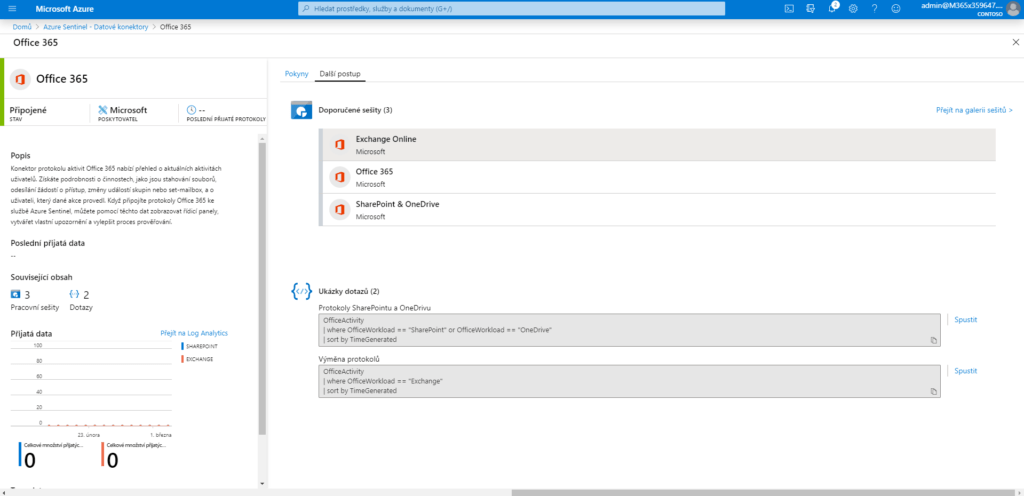

Office 365

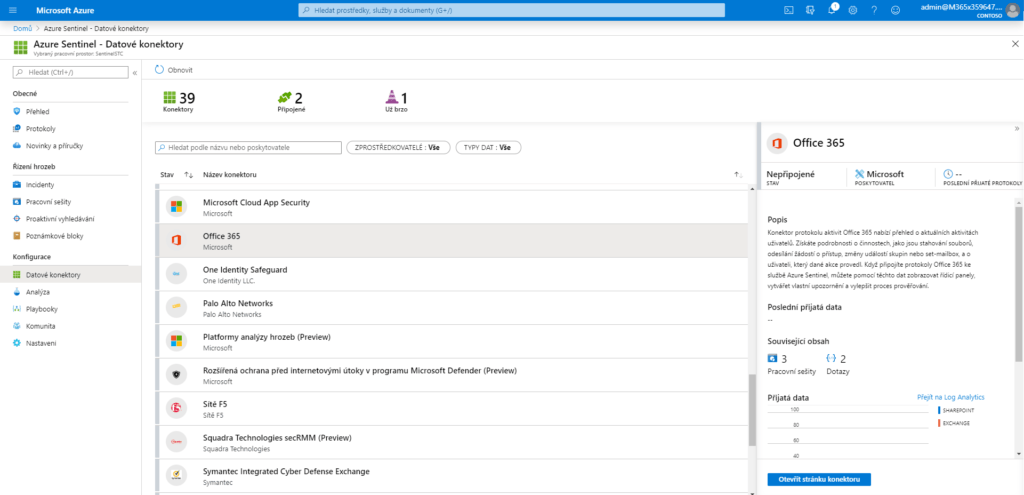

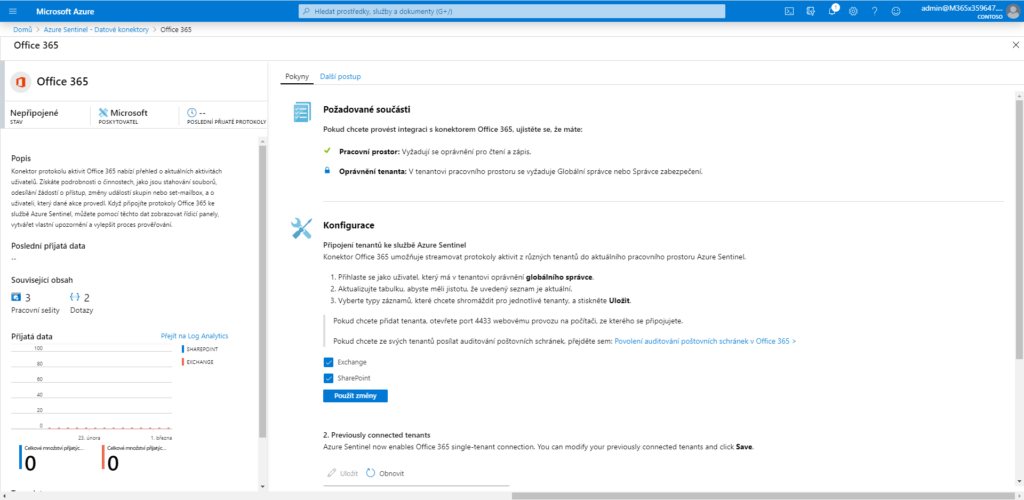

Nyní si ukážeme propojení dat z Office 365. V levé lište vybereme v sekci konfigurace Datové konektory. Následně nalezneme v seznamu Office 365 a klikneme na Otevřít stránku konektoru.

Dostali jsme se na stránku konektoru. Opět zde vidíme specifikace a opět zde připojíme naše data (v části Konfigurace).

Kliknutím na Další postup se dostaneme na stránku, kde nalezneme doporučené sešity a ukázky dotazů.

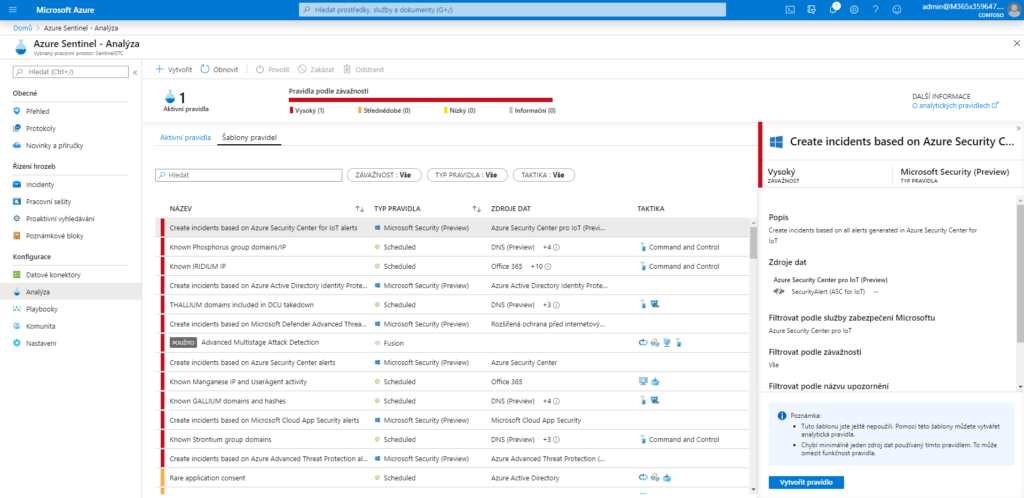

Azure Analýza – automatická pravidla

Do Azure analýzy se dostaneme z levé lišty, kliknutím na Analýza. Nás budou zajímat Šablony pravidel – zde můžeme nalézt předvytvořené šablony, které nás upozorní, když se děje něco zvláštního s našimi daty.

Řekněme tedy, že jsme přes konektory připojili naše data z Office 365. Nyní v Šablonách pravidel můžeme nalézt pravidla, která naše data budou zpracovávat.

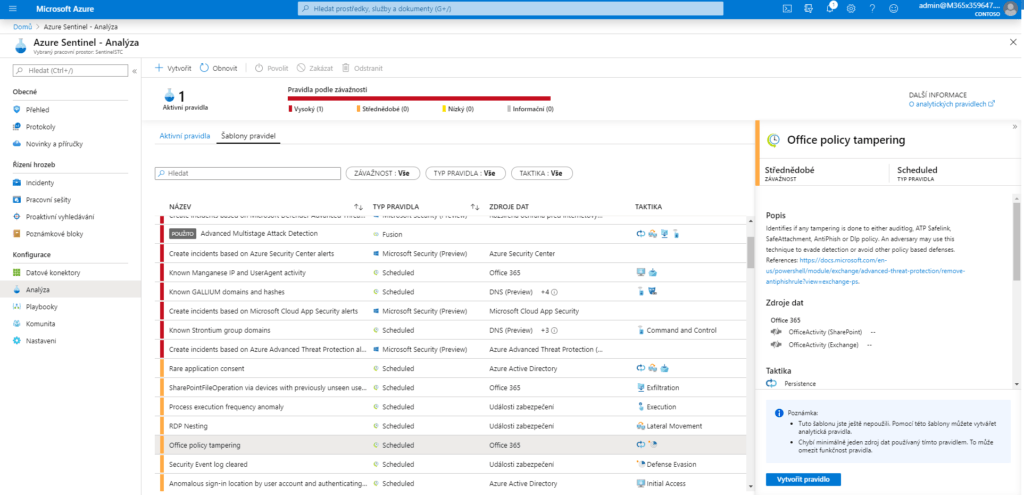

Např. zde jsme si našli pravidlo Office policy tampering. Kliknutím na něj se nám ukáže několik věcí – jeho popis, závažnost, či s jakými zdroji dat pracuje.

V našem příkladu Sentinel hlídá, jestli někdo nepovolený nepředělává oprávnění.

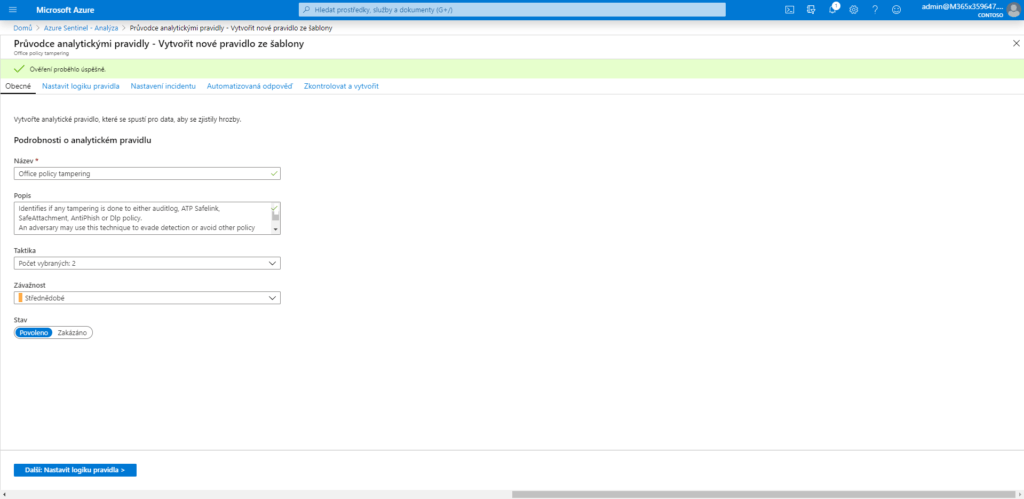

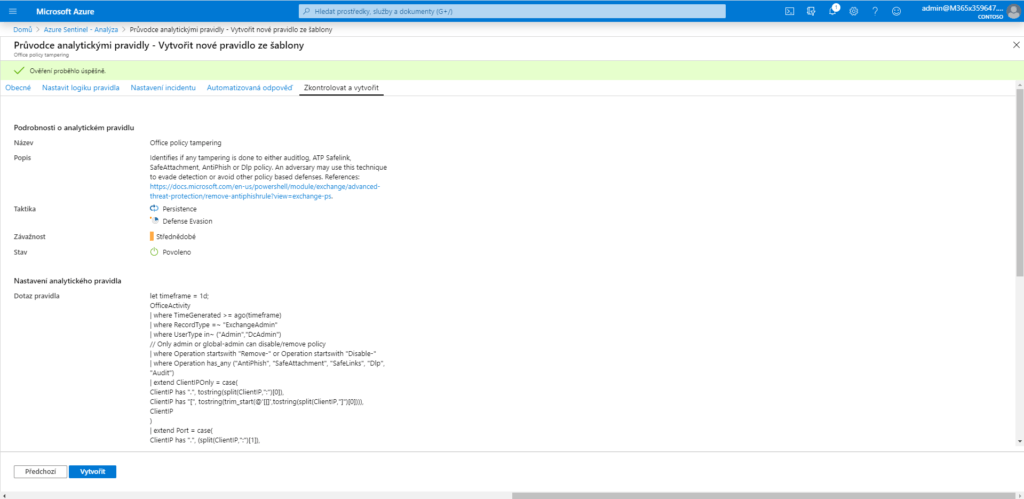

Po kliknutí na Vytvořit pravidlo se dostaneme na stránku, kde můžeme měnit nastavení tohoto pravidla (např. Název či Závažnost).

Po konfiguraci našeho pravidla dle našich potřeb se dostaneme na poslední stránku, která nám naše pravidlo rekapituluje. Kliknutím na Vytvořit se pravidlo, jak jistě tušíte, vytvoří.

Incidenty

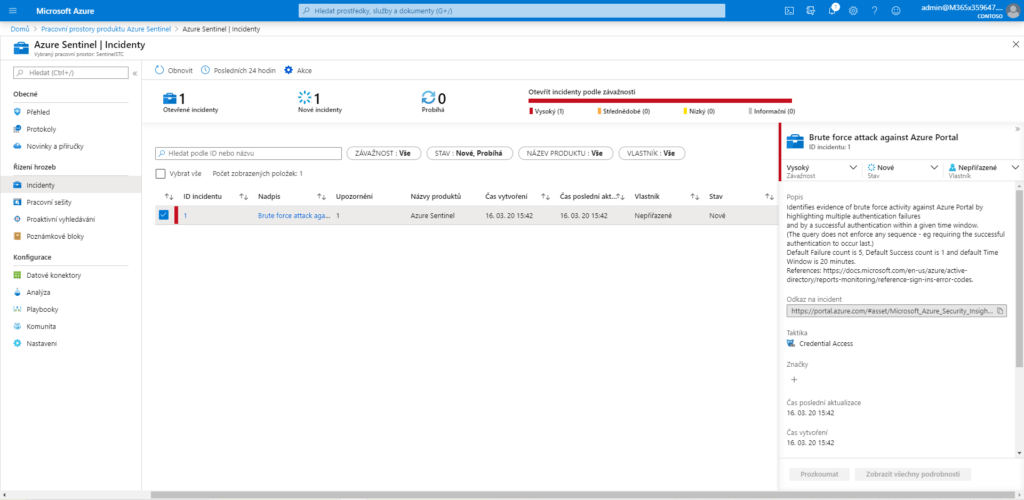

Poté, co se poruší některé z pravidel, která jsme nastavili výše v kroku Azure Analýza, vytvoří se Incident. V záložce incidentů nalezneme podrobnosti o jednotlivých incidentech.

Můžeme si všimnout, že náš incident se vytvořil z pravidla Brute force attack against Azure Portal. Záložka incidentů vypadá následovně:

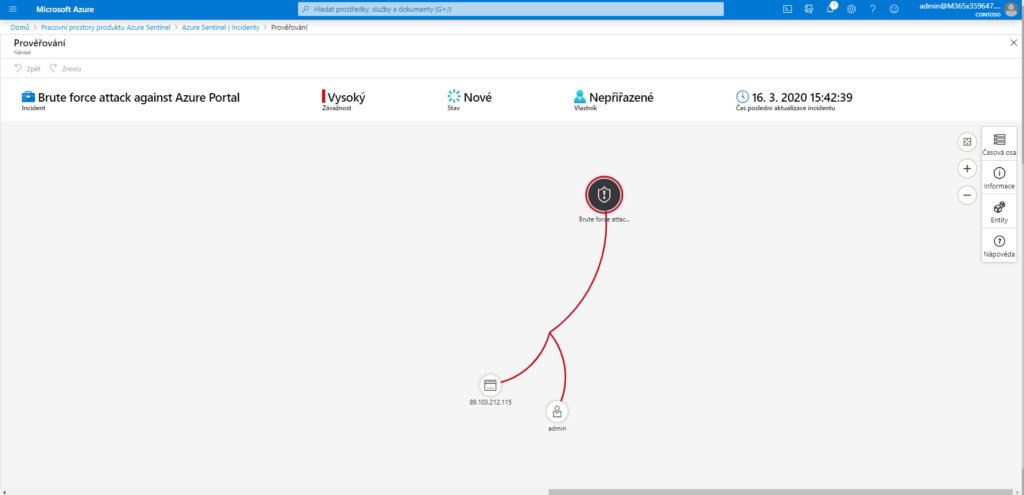

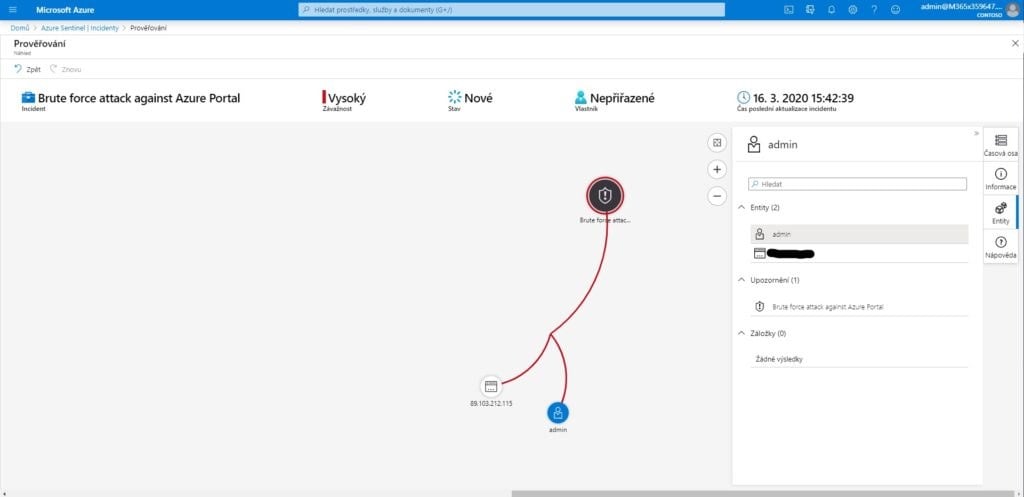

Kliknutím na tlačítko Prozkoumat se dostaneme na detail incidentu. Zde vidíme několik věcí – hlavně však mapu útoku. Na té můžeme pozorovat daný incident a různé vazby na něj.

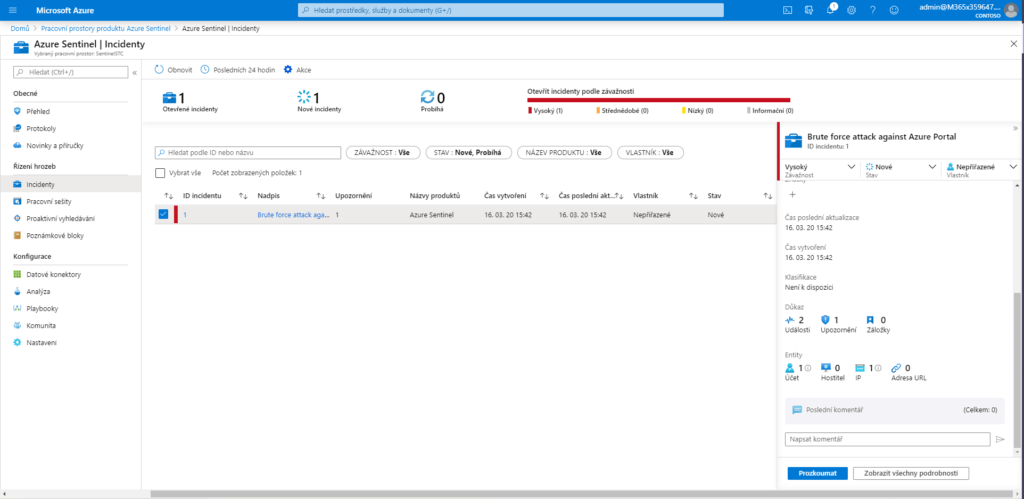

Také si zde všimneme dalších informací o incidentu, jako je např. Časová osa nebo Entity.

Když si vpravo rozklikneme lištu, zobrazí se nám další informace. V našem případě jsme rozklikli Entity, abychom viděli, kdo se na porušení podílel, můžeme ale také rozkliknout např. časovou osu, kde se nám detailně ukáže, v jakém časovém rozmezí se porušení stalo.

Toto je konec našeho návodu, doufáme, že vás zaujal a pomohl vám udělat vaši organizaci bezpečnější.

Chcete vědět více?

Informace o tom, jak Azure Sentinel používat, můžete získat v tomto kurzu nebo na následujících odkazech: