Každý se určitě někdy připojil na veřejnou Wi-Fi (například v kavárně, v restauraci nebo na letišti). Jestli však nevíte, kdo je majitelem sítě a zda je důvěryhodný, může to být riziko pro vaši bezpečnost. U veřejných sítí je riziko výrazně vyšší, ale i v případě soukromých nebo firemních sítí s nedostatečným zabezpečením může cracker použít různé útoky na zachycení komunikace směrem ven (hesla a jiné citlivé informace) i směrem dovnitř (změna nebo podvržení cílové webové stránky/serveru).

Jednou z nejrozšířenějších kybernetických hrozeb současnosti je Man-in-the-middle (MITM). V tomto článku vám stručně vysvětlím:

- co je Man-in-the-middle,

- jak MITM funguje

- a jak se proti němu můžete bránit.

Co je MITM

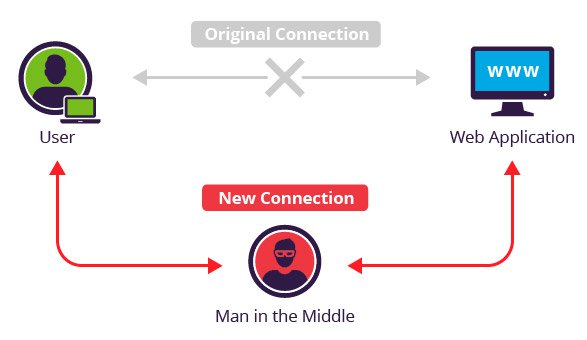

Kdo je ten nebezpečný muž uprostřed? Man-in-the-middle je v informatice označení pro jakéhokoliv uživatele či zařízení, jehož podstatou je snaha odposlouchávat, upravovat nebo jinak manipulovat s komunikací mezi dvěma stranami, které si myslí, že spolu komunikují přímo.

Útočník identifikuje dvě strany, které mezi sebou komunikují – klient a server, uživatel a webová stránka nebo dva uzly v síti. Následně se sám stane uzlem třetím. Naváže paralelní komunikaci s každou stranou a vydává se za stranu opačnou (např. klient si myslí, že komunikuje se serverem, a server si myslí, že komunikuje s klientem). Tím se efektivně infiltruje do středu komunikace a získá kontrolu nad přenášenými informacemi. Nebezpečné je, že uživatel nemůže rozpoznat, že jeho citlivé informace jsou v ohrožení, a proto na tento útok ve většině případů nijak nezareaguje.

Nejčastější typy MITM útoků

Níže si uvedeme základní principy jednotlivých MITM útoků:

Sniffing

Sniffing je jedním z nejrozšířenějších MITM útoků. Tento útok spočívá v zachycení a sledování provozu v síti. To může útočník provést pomocí softwaru, který zachycuje datové pakety procházející daným síťovým rozhraním, nebo pomocí hardwarových zařízení určených pro tento účel. Nejvyšší riziko sniffingu je na veřejných a nezabezpečených sítích.

ARP spoofing

ARP (Address Resolution Protocol) je síťový protokol, který zjišťuje fyzické (MAC) adresy na základě IP adres v lokální síti. Útočník vytváří falešné ARP odpovědi s cílem přiřazení fyzické adresy útočníka k IP adrese jiného legitimního zařízení jako je například router, což způsobí, že veškerý provoz určený pro tuto IP adresu bude odesílán útočníkovi.

DNS spoofing

DNS (Domain Name System) je systém, který překládá doménová jména na IP adresy (např. google.com > 142.251.32.46). IP adresy jsou použity pro komunikaci mezi zařízeními v síti. Útočník může infikovat DNS server falešným DNS záznamem. Když DNS server zaznamená dotaz na falešný záznam, odešle zpět odpověď obsahující padělané údaje. Tato odpověď obsahuje IP adresu útočníkových serverů namísto skutečné IP adresy dotazovaného serveru. Tímto způsobem může útočník přesměrovávat provoz na škodlivé servery nebo phishingové webové stránky.

TIP: Jestli vás zajímá phishing, doporučuji článek z našeho blogu rozebírající toto téma.

Jak se proti MITM bránit

V obraně proti MITM útokům vám mohou pomoci následující prvky, které je vhodné i kombinovat.

Začnu s prvky určenými spíše pro administrátory a postupně se dostanu k tipům, které může využít i běžný uživatel.

DNSSEC

Tento tip je určen pro administrátory domén, pokud jste běžný uživatel, můžete přeskočit na další tip.

DNSSEC je nástroj, který chrání domény proti podvodnému přesměrování a zaručuje autentičnost obsahu tím, že zavádí asymetrické šifrování digitálních podpisů záznamů DNS.

TIP: Otevřené DNSSEC Validující Resolvery (ODVR) jsou alternativou ke standardním DNS resolverům. Využívají DNSSEC pro zajištění důvěrnosti údajů získaných z DNS. Více o ODVR naleznete na: https://www.nic.cz/odvr/

HTTPS

Používání zabezpečených protokolů je jeden z nejdůležitějších prvků ochrany proti MITM útoku (např. sniffing). HTTPS je založeno na spojení protokolu HTTP (Hypertext Transfer Protocol), který se používá pro komunikaci mezi uživatelem a webovou stránkou, a protokolu SSL nebo TLS. Během SSL/TLS Handshake procesu je vygenerován společný symetrický klíč, který je použit k šifrování a dešifrování dat. Použití HTTPS zabrání útočníkovi ve čtení přenášených dat, nicméně útočník může stále získat metadata, jako jsou IP adresy, vHost nebo délka komunikace.

Pro běžné uživatele platí, že by se měli připojovat pouze na stránky šifrované protokolem HTTPS, protože se tím vyhnou rizikům úniku citlivých informací (např. uživatelské jméno a heslo).

TIP: Použití protokolu DoH (DNS-over-HTTPS) zajišťuje šifrovanou komunikaci mezi webovým prohlížečem a DNS resolverem pomocí HTTPS.

VPN

VPN (Virtual Private Network) vytváří šifrovaný tunel mezi vaším zařízením a VPN serverem, což zajišťuje integritu a důvěrnost komunikace. Použití VPN při používání veřejných Wi-Fi sítí zašifruje komunikaci a zabrání útočníkovi v odposlechu nebo manipulaci s vaším provozem. Berte na vědomí, že použitím VPN přenášíte všechny informace přes servery VPN poskytovatele, proto byste měli promyslet, zda vám VPN opravdu pomůže v tom, čeho se snažíte docílit, a také dbejte na používání služeb pouze od ověřených a renomovaných VPN poskytovatelů.

Upozornění: VPN šifruje data pouze mezi vaším zařízením a VPN serverem. Komunikace mezi VPN serverem a internetem již šifrovaná zpravidla není, takže VPN nezabrání DNS spoofingu a jiným útokům zneužívajícím zranitelnosti DNS.

Aktualizace software a systému

Udržujte svůj operační systém, webový prohlížeč a další software aktuální. Bezpečnostní aktualizace často opravují známé zranitelnosti a zlepšují celkovou ochranu.

Používejte bezpečné Wi-Fi sítě

Používejte sítě s ochranou WPA2 nebo WPA3 a vyhněte se přístupu k citlivým údajům nebo provádění důvěrných transakcí na veřejných sítích.

Závěr

V současné době vysokého nárůstu digitalizace jsou MITM útoky velkou hrozbou, a proto je nezbytné věnovat jim odpovídající pozornost a přijmout preventivní opatření k ochraně dat, soukromí a bezpečnosti komunikace.