V tomto článku si rozšíříte znalosti o funkcích Azure Active Directory (AAD). Konkrétně se zaměříme na role identit. Dozvíte se co to role jsou, jak fungují a proč jde o tak důležitou a užitečnou součást AAD. Znalost rolí a jejich používání je klíčové ke správnému a efektivnímu využívání aplikace ve vaší organizaci.

Úvod

Tento článek je pro ty, kteří už mají obecnou představu, co to Azure AD je. Jestli o této aplikaci slyšíte poprvé doporučujeme projít si Úvod do Azure Active Directory. Pro připomenutí Azure AD je cloudová služba od Microsoftu. Slouží ke správě identit a zjednodušuje uživatelům přihlašování a přístup k interním i externím aplikacím a datům.

Obsah

- Co jsou role a jak fungují

- Srovnání rolí

- Použití vlastních rolí

- Princip nejmenšího oprávnění

Co jsou role a jak fungují

Správa přístupu ke cloudovým prostředkům je velmi důležitou funkcí pro jakoukoli organizaci, která používá cloud. Nejdříve si na příkladu co nejjednodušeji popíšeme o co vlastně jde. Představte si, že pracujete ve velké firmě s mnoha zaměstnanci, kteří pracují v mnoha odděleních. Společnost už AAD pro přehlednost a zjednodušení přihlášení používá. Nyní však řeší jiný problém. Firma pracuje s mnoha daty a nechce aby každý zaměstnanec měl zbytečně přístup ke všem datům, prostředkům a aplikacím. Přiřazením role každé identitě tento problém vyřeší. Například zaměstnanec ve vývojářském oddělení bude mít přístup pouze k prostředkům se kterými pracuje ve svém oddělení. Nepotřebuje přístup k prostředkům oddělení marketingu. A obráceně. Slouží to k lepšímu zabezpečení dat a přehlednosti.

Celá funkce rolí je samozřejmě mnohem komplexnější a složitější. Pojďme se s nimi seznámit podrobně. Je jen pár způsobů jak ovládat přiřazování rolí.

Správu rolí lze rozdělit do 4 kategorií:

- Role řízení přístupu na základě rolí (RBAC)

- Role správců klasického předplatného

- Role spravců služby Azure AD

- Privileged Identity Management

Řízení přístupu na základě role (RBAC)

Řízení přístupu na základě role v Azure je autorizační systém, který používáte ke správě přístupu k prostředkům Azure. Pomáhá spravovat, kdo má přístup k prostředkům Azure, co může s těmito prostředky dělat a k jakým oblastem má přístup. Roli můžete přiřadit uživatelům, skupinám, instančním objektům nebo spravovaným identitám v konkrétním oboru. Pomocí RBAC můžete povinnosti v rámci týmu oddělit a udělit uživatelům jenom takový přístup, který potřebují k výkonu své práce. Role mohou být i časově omezené.

RBAC vychází z ACL (Access Control List), což je seznam oprávnění připojený k nějakému objektu (složka, aplikace…). Tento seznam určuje, kdo nebo co má povolení přistupovat k objektu a jaké operace s ním může provádět.

RBAC má několik předdefinovaných rolí pro prostředky Azure. Mezi ty základní patří vlastník, přispěvatel, čtenář a správce uživatelských přístupů.

- Vlastník (owner) – Tato role opravňuje uživatele k vytváření, a správě prostředků všech typů (včetně správy rolí).

- Přispěvatel (contibuter) – Obdobně jako vlastník může vytvářet a spravovat prostředky všech typů až na jednu výjimku. Přispěvatel nemůže vytvářet a přiřazovat role a zásady.

- Čtenář (reader) – Je mu umožněno zobrazit vše (s výjimkou prostředků s tajnými klíči), ale nemůže provádět žádné změny.

- Správce uživatelských přístupů (User Access Administrator) – Pouze spravuje uživatelské přístupy k prostředkům Azure

Předdefinovaných rolí je opravdu široká škála (přes 70). Uveďme si pár dalších:

- Přispěvatel služby API Management – Může spravovat službu a rozhraní API.

- Vlastník dat konfigurace aplikace – Umožňuje úplný přístup k datům konfigurace aplikace.

- Přispěvatel webu – Umožňuje spravovat weby (nikoli webové plány), ale ne přístup k nim.

- Správce zabezpečení – Pouze v Security Center: lze zobrazit zásady

zabezpečení, zobrazit stavy zabezpečení, upravit zásady zabezpečení, zobrazit výstrahy a doporučení. - Správce prostředků počítačů připojených k Azure – Může číst, zapisovat, odstraňovat a znovu připojit počítače připojené k Azure.

- Čtenář fakturace – Může číst, zapisovat, odstraňovat a znovu připojit počítače připojené k Azure.

Všimněte si, že vetšina rolí je kombinace mezi základními třemi rolemi (vlastník, čtenář, přispěvatel) a označením aplikace či prostředím ve kterém má danou roli.

Samozřejmě pokud předdefinované role nevyhovují konkrétním požadavkům vaší organizace, můžete vytvořit vlastní role pro prostředky Azure, ale o tom až později.

Role správců klasického předplatného

- Správce účtu (pouze 1 osoba na účet): Roli správce má fakturační vlastník předplatného. Role má přístup k centru účtů Azure a umožňuje spravovat všechny předplatné v rámci účtu. Správce účtu nemá přístup k webu Azure Portal.

- Správce služeb (pouze 1 osoba na účet): Správce služeb v klasickém modelu předplatného umožňuje spravovat všechny prostředky Azure, včetně přístupu. Tato role je ekvivalentní k roli, jakou má přiřazenou vlastník v oboru předplatného. Správce účtu má přístup k webu Azure Portal.

- Spolusprávce (až 200 osob na účet): Má stejná přístupová oprávnění jako správce služeb, ale nemůže měnit přidružení předplatných k adresářům Azure. Může uživatelům přiřazovat role spolusprávce, ale nemůže měnit správce služeb.

Role spravců služby Azure AD

Role správce Azure AD slouží ke správě prostředků Azure AD v adresáři, například k vytváření nebo úpravě uživatelů, přiřazení administrativních rolí dalším uživatelům, resetování hesel uživatelů, správě uživatelských licencí a správě domén.

- Globální správce Azure AD – Tato role správce je automaticky přiřazená komukoli, kdo vytvoří tenanta Azure AD. Globální správci můžou dělat všechny funkce správy pro Azure AD a jakékoli služby, které jsou spojené s Azure AD, jako je Exchange Online, SharePoint Online a Online Skype pro firmy. Může být víc globálních správců, ale jenom globální správci můžou přiřazovat uživatelům role správců (včetně přiřazování další globální správce).

- Správce uživatelů – jeho role mu umožňuje vytváření a správa všech aspektů uživatelů a skupin, monitorování stavu služby.

- Správce fakturace – zajišťuje nové nákupy, správu předplatných, a monitorování stavu služby.

- A mnoho dalších

Privileged Identity Management

Pro úplné dokončení seznamu je potřebné zmínit i Privileged Identity Management. Je to služba, která umožňuje spravovat, řídit a monitorovat přístup k důležitým prostředkům ve vaší organizaci. Tyto prostředky zahrnují prostředky v Azure AD, Azure a další online služby Microsoftu, jako je Office 365 nebo Microsoft Intune.

Podstatou této funkce je, že k řízení má přístup jen úzká skupina lidí (například osoba s rolí globální správce či správce přístupu uživatelů). Je to proto, že organizace chtějí minimalizovat počet uživatelů, kteří mají přístup k zabezpečeným informacím a citlivým prostředkům. Správci PIM můžou ostatním uživatelům přidělit privilegovaný přístup podle potřeby (JIT – just in time). Nejprve schválí a aktivují danou roli uživateli na určitou dobu. Uživatel provede akci, ke které potřeboval roli PIM, a poté se mu tato role s oprávněním odebere (protože už ji nepotřebuje).

PIM může spravovat předdefinované role prostředků Azure i vlastní role.

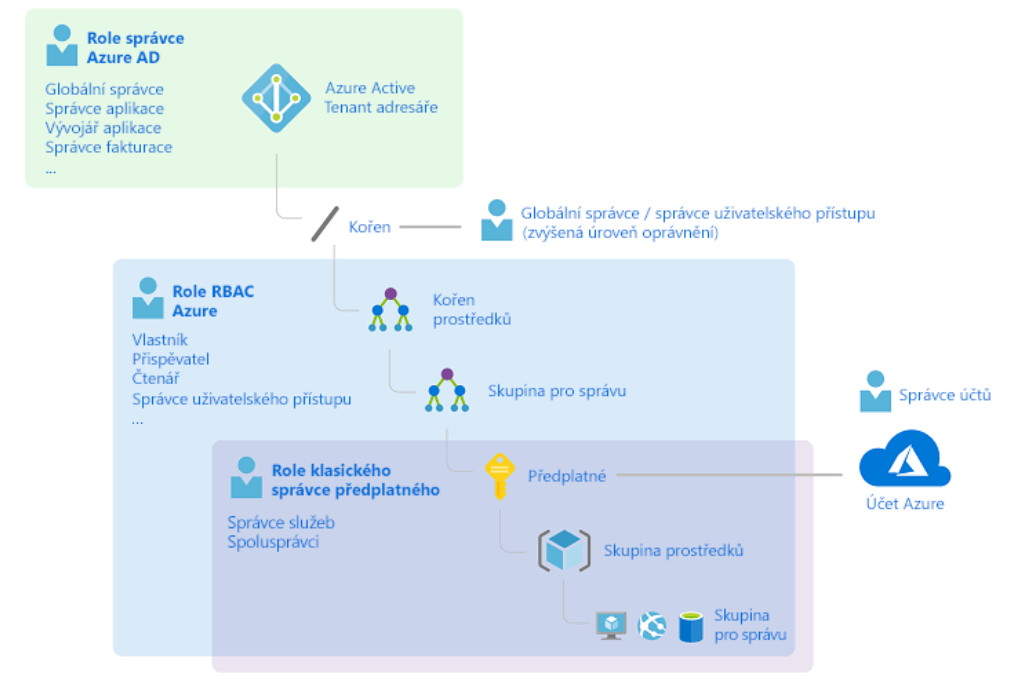

Srovnání rolí

Pochopení různých rolí nemusí být zprvu jednoduché. Pojďme si shrnout hlavní rozdíly. Role Azure RBAC řídí oprávnění ke správě prostředků Azure a administrativní role správce Azure AD řídí oprávnění ke správě prostředků Azure Active Directory. RBAC také přiřazuje role na několika úrovních (skupina pro správu, předplatné, skupina prostředků, prostředek), na rozdíl od správců AAD, kteří jsou pouze na úrovni tenantu. Dále RBAC přiřazuje role k fungování v Azure a nemají přístup k Azure Active Directory. Naopak správci Azure AD pokrývají Azure AD i Microsoft Office 365 (ale nemají přístup k prostředkům Azure).

V některých případech se mohou různé role překrývat, jak už jsme naznačili výše. Například ve výchozí nastavením Globální správce nemá přístup k prostředkům Azure. Je však možné rozšířit jeho moc i tam. V tomto případě se mu udělí role Správce uživatelských přístupů.

Zdroj: Azure Portal

Vlastní role

Z hlediska bezpečnosti a přehlednosti ve vašem cloudovém adresáři můžete využít například službu přidání vlastní role. Představme si například modelovou situaci. Vaše firma se za poslední půlrok rozrostla tak, že jste museli přijmout pár nových administrátorů. Dejme tomu, že neuděláte zcela chytrý krok a všem novým administrátorům ve vašem cloudovém adresáři přiřadíte roli globálního správce. Co že jste vlastně udělali špatně? Nejprve si asi uvědomíme možnost nějakého bezpečnostního rizika, obecně se doporučuje nejít nad hranici maximálně 5-ti administrátorů, kteří mají oprávnění generálního správce. Ale ten druhý, často z hlediska běžného majitele firmy na denní bázi rozpoznatelnější důsledek je to, že za nějaký čas v tomto systému může nastat nepořádek a chaos z hlediska pravomocí. Právě proto existuje v AAD tato služba, která vám znatelně pomůže při řešení jednotlivých oprávnění. Roli vytvoříme, následně přidáme práva určité entity a její funkci výstižně popíšeme. Gratuluji, právě jste snížili bezpečnostní riziko ve vaší firmě a zpřehlednili si oprávnění svých adminů!

Princip nejmenšího oprávnění

Zapojme trošku představivosti, a přenesme se do světa, kde jste si otevřeli obchod s potravinami. Váš obchod prosperuje a s tím je také samozřejmě spojen jeho růst. Vy jste se rozhodli do vašeho bussinesu přinést trošku inovace, a tak jste se rozhodli, že si váš bussines zpřehledníte a zorganizujete pomocí Active Directory. Spočítali jste si náklady, a uznali jste za vhodné použít Azure Active Directory. Najednou stojíte před rozhodnutím, jakému ze zaměstnanců přiřadit jaká práva. V tomto případě by se dal velmi užitečně využít tzv. princip nejmenšího oprávnění. Tento princip spočívá v tom, že vašim zaměstnancům přiřadíte právě taková práva, která potřebují. To prakticky znamená, že z prodavačky neuděláte systémového administrátora a podobně. Vašim zaměstnancům přiřadíte právě takové oprávnění, ať už vytvořením vlastní role, nebo použitím role předdefinované, které jím mají náležet.

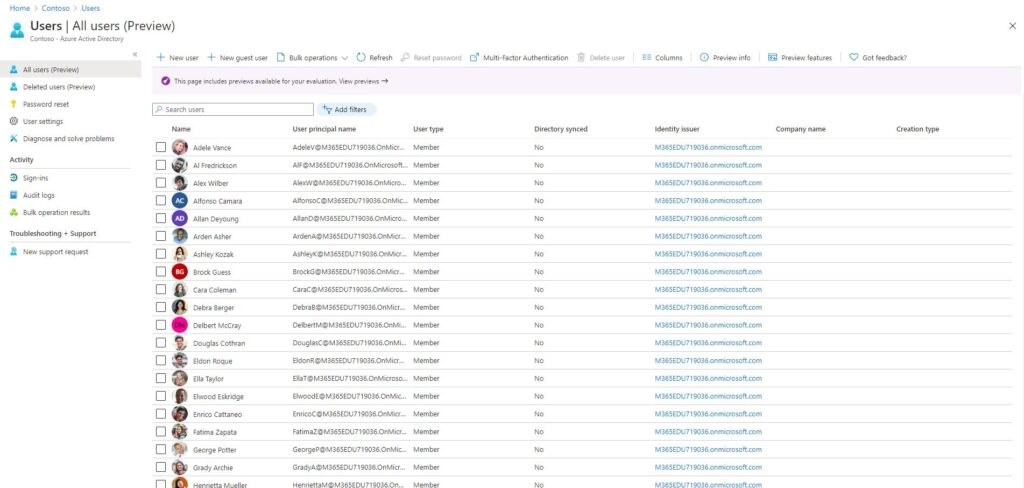

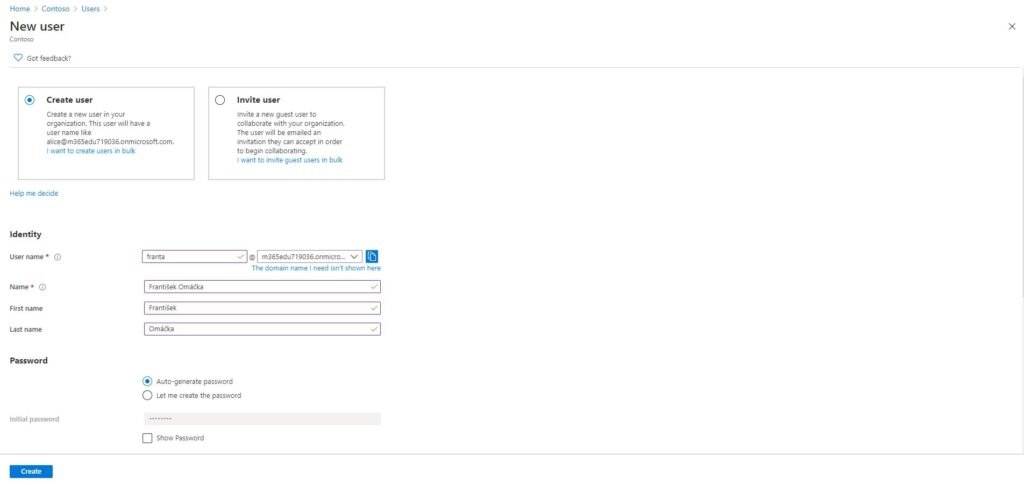

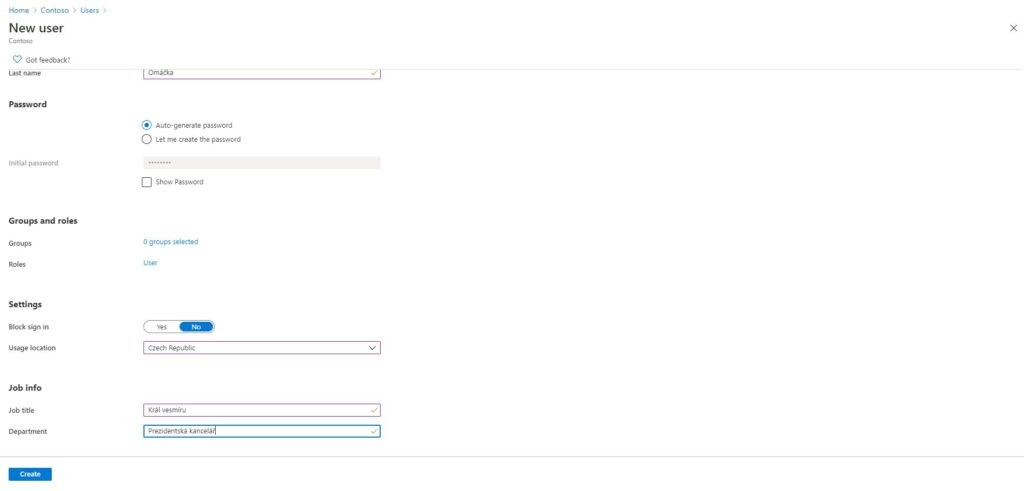

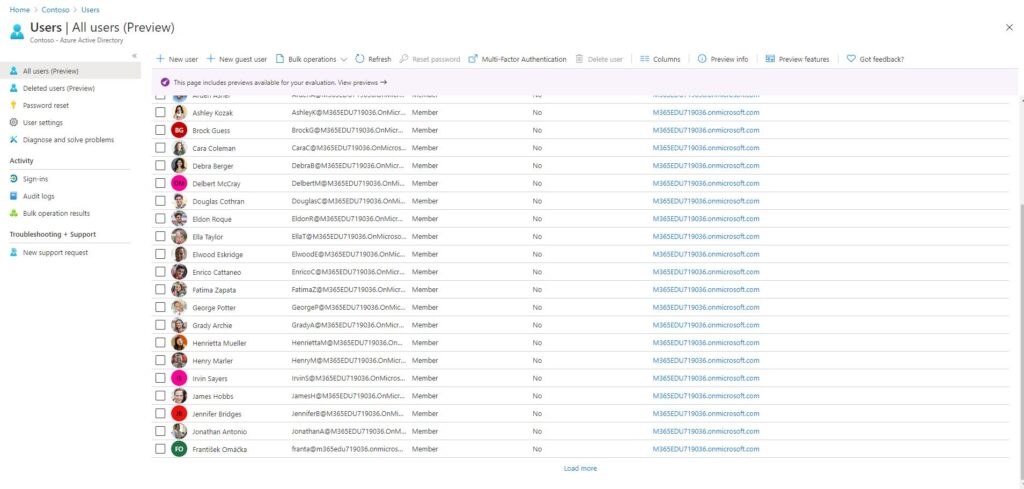

Ukázka administrace v Azure Active Directory

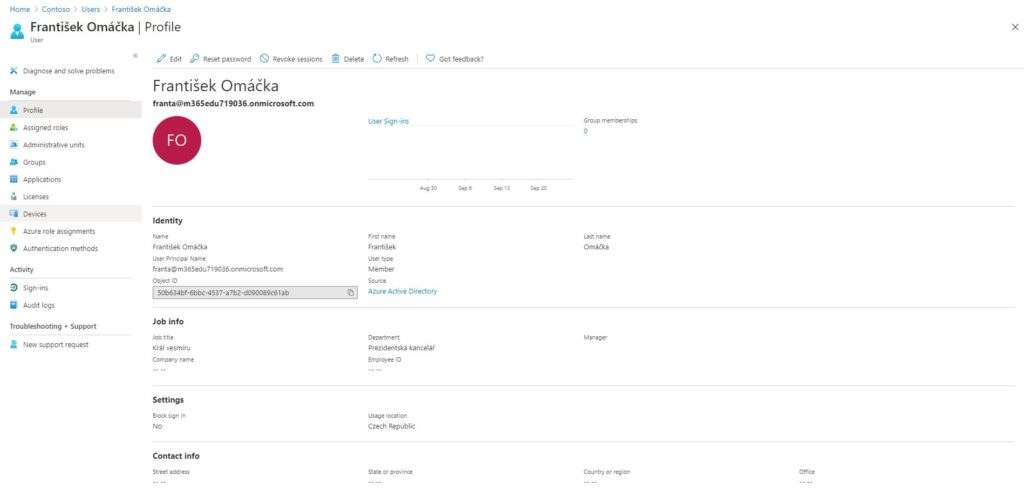

Vytvoření nového uživatele.

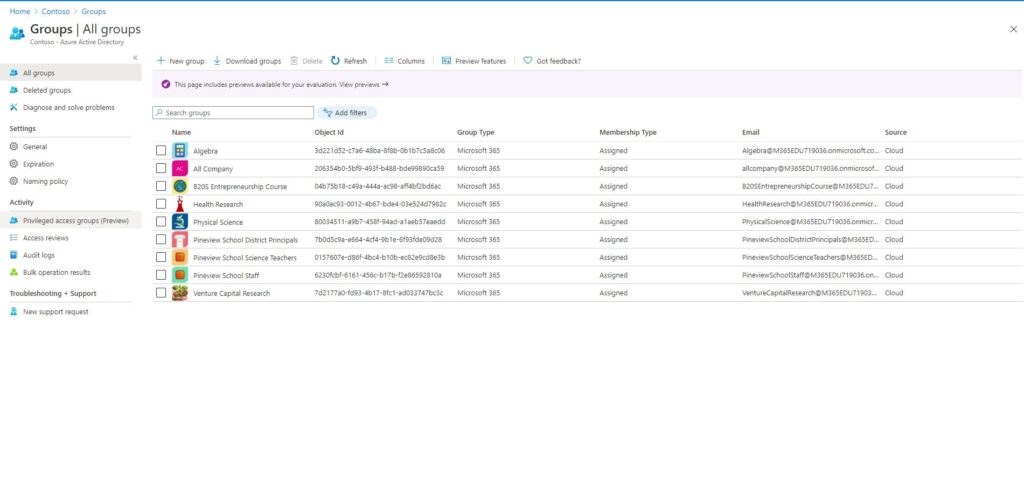

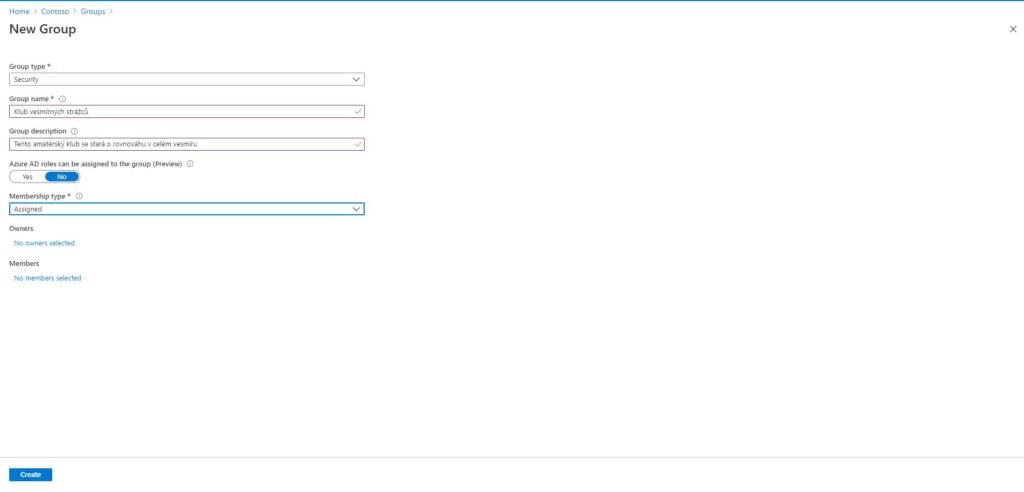

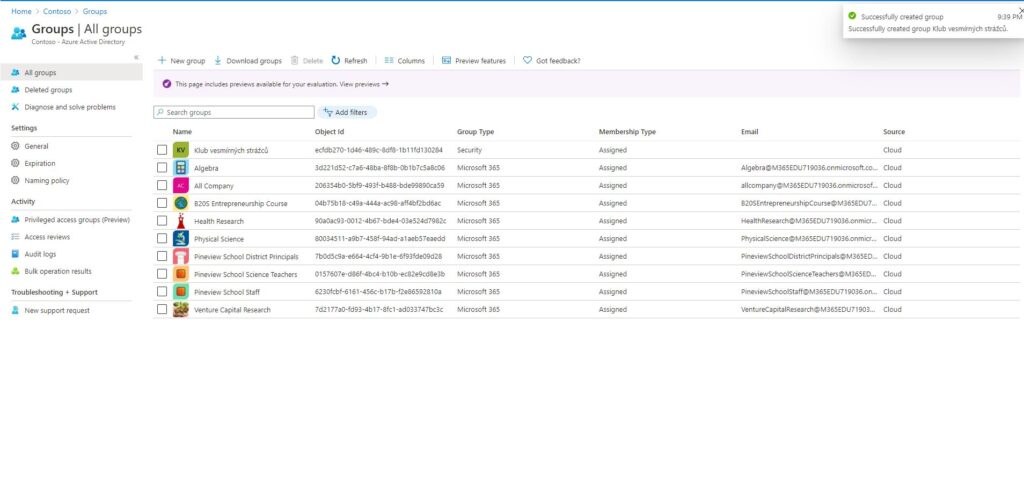

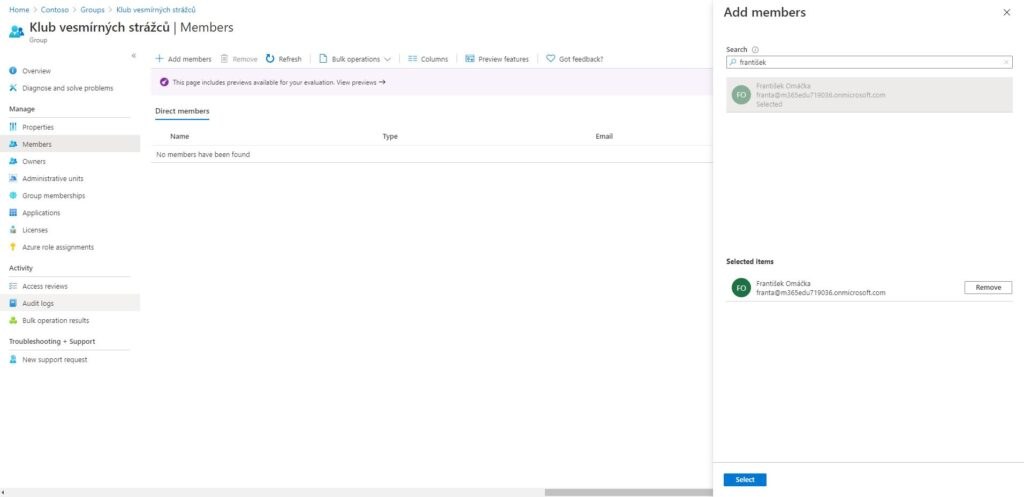

Vytvoření nové skupiny a přidání člena.

Závěr

Přiřazení rolí představuje způsob, kterým ovládáte přístup k vašim prostředkům Azure. Tyto znalosti vám mohou být přínosné k efektivnímu řízení zaměstnanců v rámci firmy.

Zdroje k obrázkům

- Obrázek č. 1: Role správců pro klasický odběr, role Azure RBAC a role Azure AD | Microsoft Docs. [online]. Copyright © Microsoft 2020 [cit. 09.03.2020]. Dostupné z: https://docs.microsoft.com/cs-cz/azure/role-based-access-control/rbac-and-directory-admin-roles?context=azure/active-directory/users-groups-roles/context/ugr-conte